实验工具

- cain

- Switcher: S2126G

- Router: R1700

- PC * 2

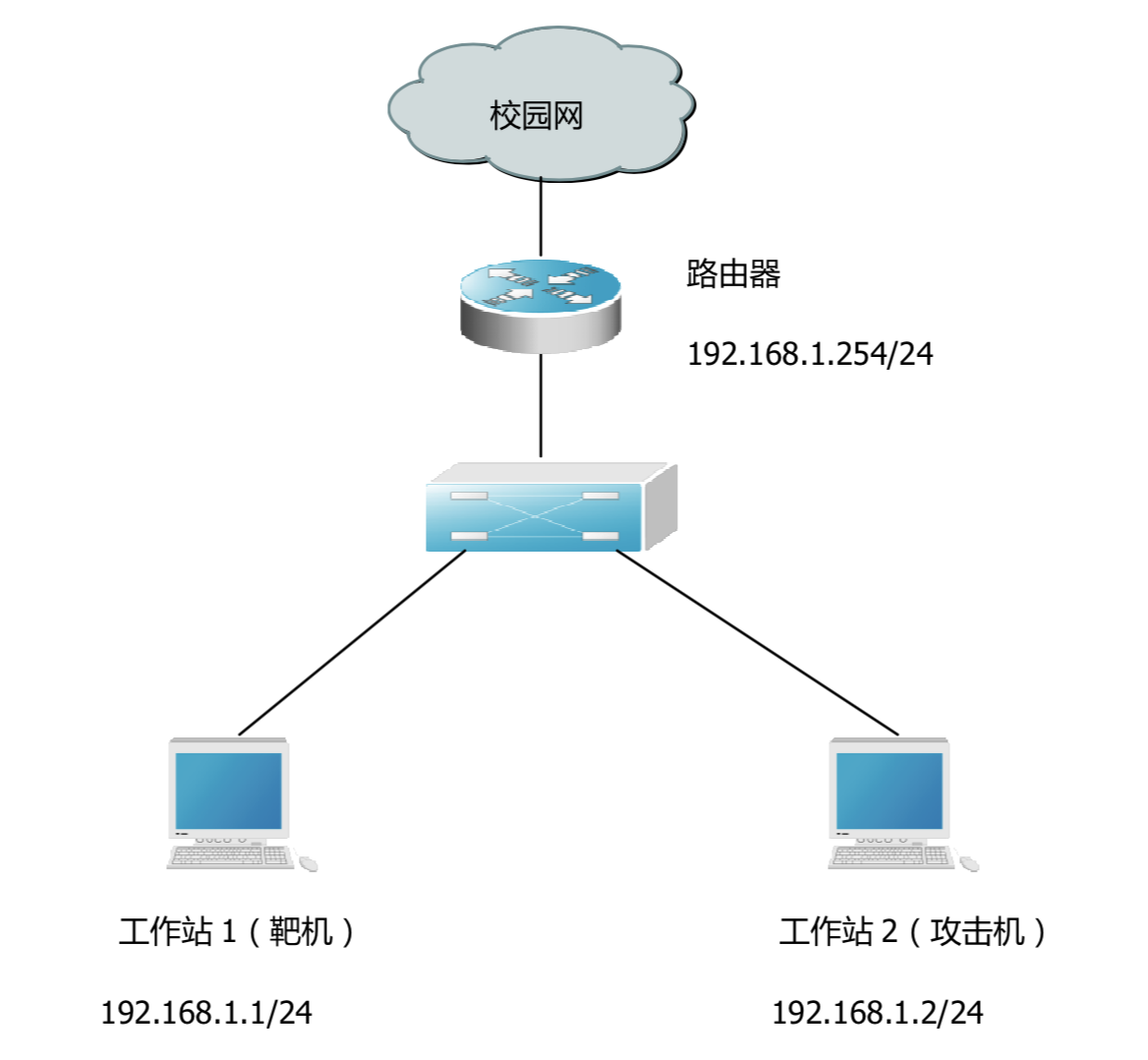

实验拓扑

实验原理

- 用户在浏览器中入需要访问的网址

- 计算机将会向 DNS 服务器发出请求(这里注意:实际上你发起的请求被发送到了攻 击者那里)

- 攻击者对请求处理进行伪造 DNS 回复报告,返回给计算机的是攻击者指定的 IP 地 址

- 此时,用户访问到的网址并不是他之前写入的网址,而是掉入攻击者设置的“陷阱 网站”

实验步骤

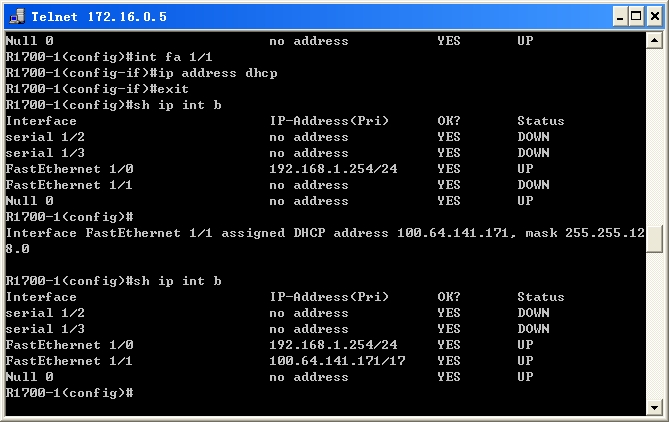

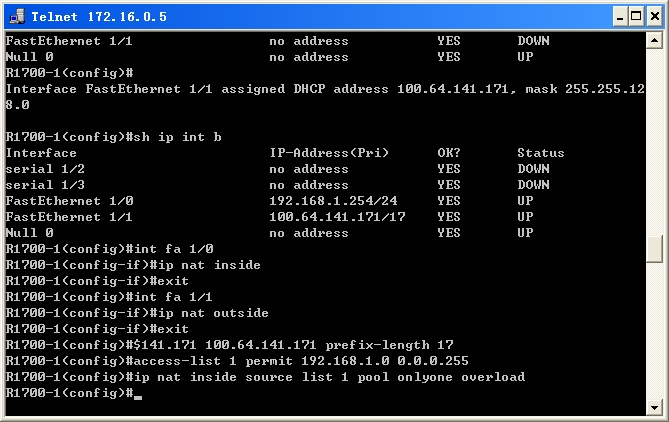

1 配置路由器

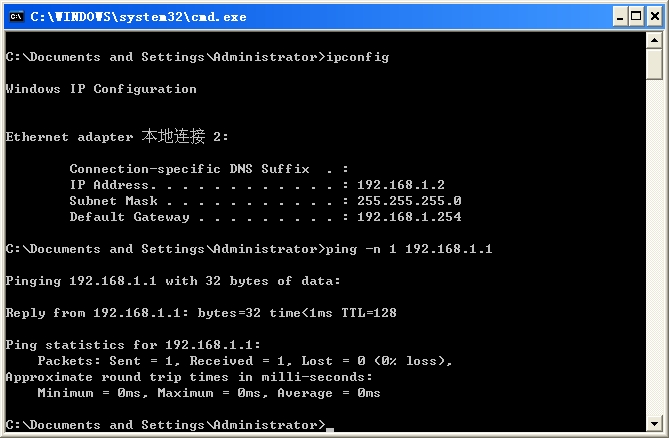

2 配置PC

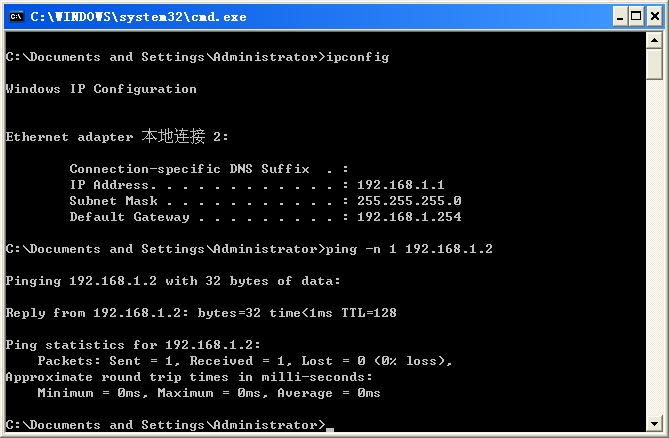

PC配置结果如下所示:

攻击者:

靶机:

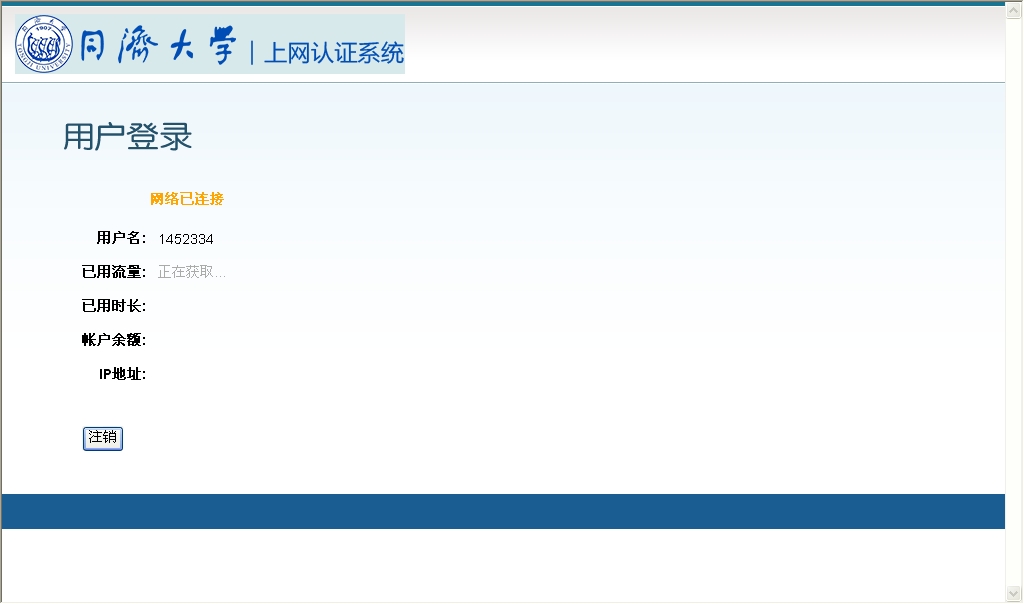

3 靶机登陆校园网

登陆成功界面如下:

4 使用cain进行DNS欺骗

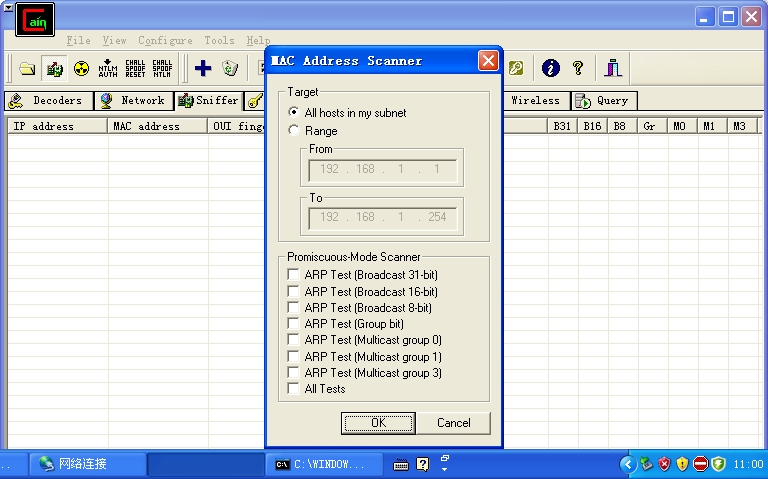

在攻击者机器上打开cain,进行如下操作:

嗅探网络:

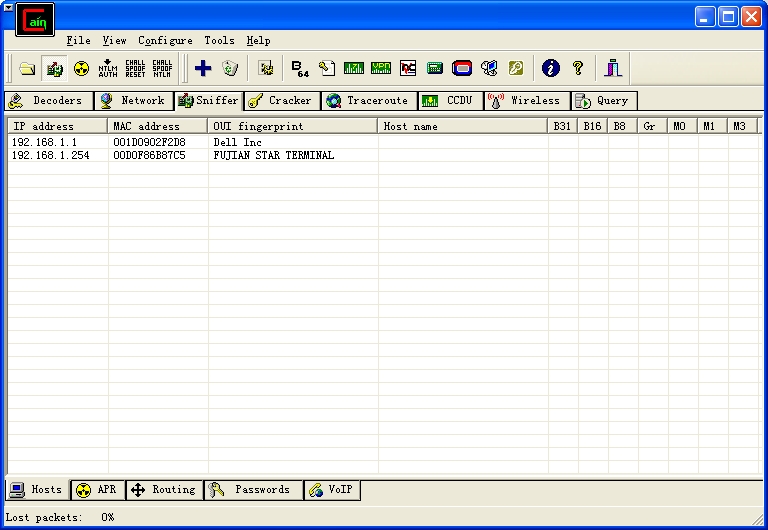

嗅探结果如下:

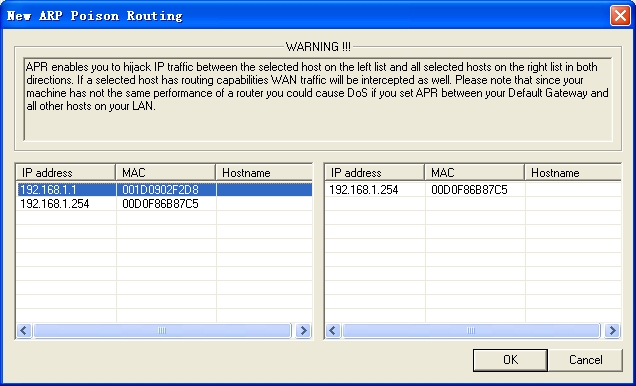

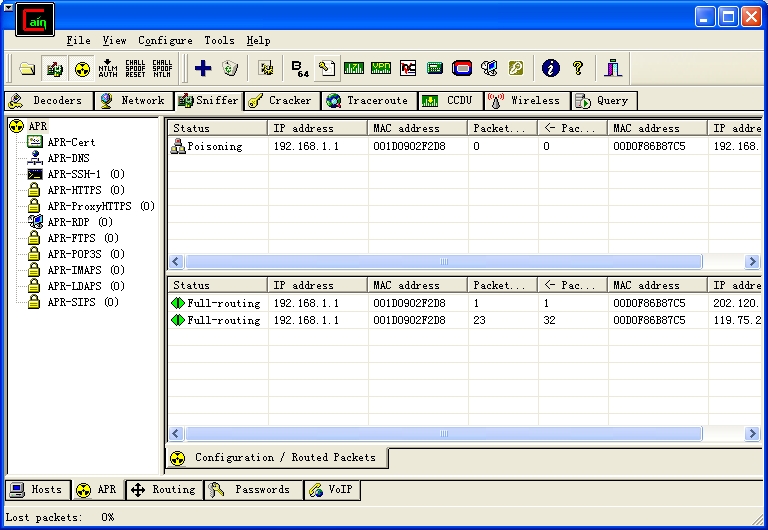

进入APR,对靶机与网关之间通讯进行监听:

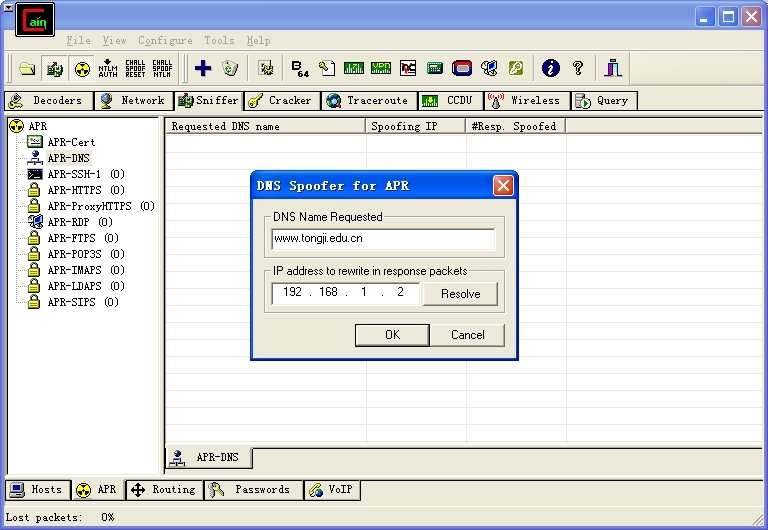

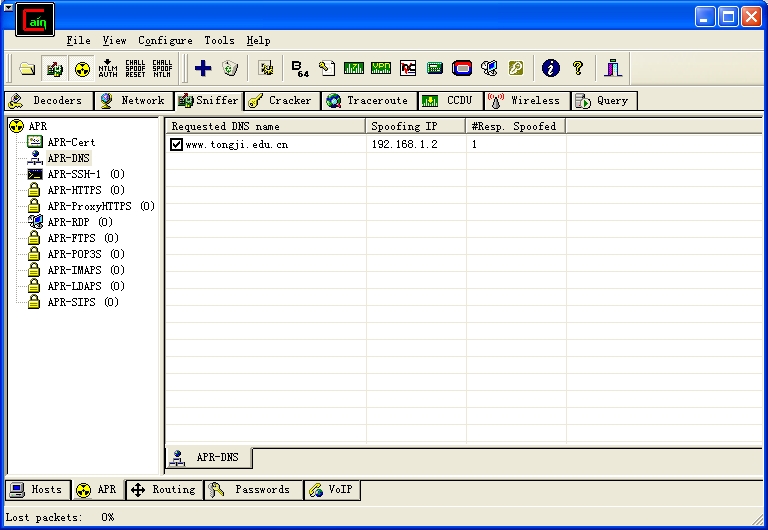

进行DNS欺骗,将www.tongji.edu.cn定向到攻击者搭建的网站上:

5 测试

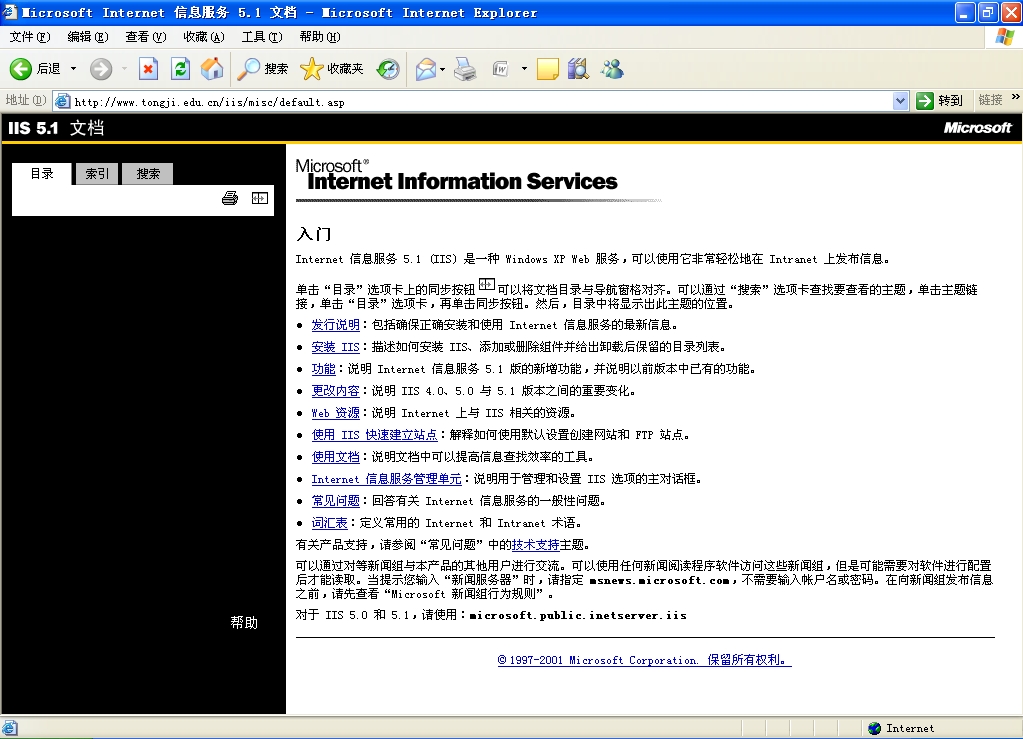

靶机访问www.tongji.edu.cn,浏览器跳转到攻击者搭建的网页上:

说明攻击成功。

心得体会

DNS欺骗的危害巨大,网络管理员日常必须做好此类攻击的防范工作。